今年太菜了,不知道是题难了还是自己菜了,看啥啥不会,也不写writeup了,就说下自己做的两道题,留个记录。

1、签到

非常简单的8个选择题,全对之后给flag,审查元素里复制出来就ok

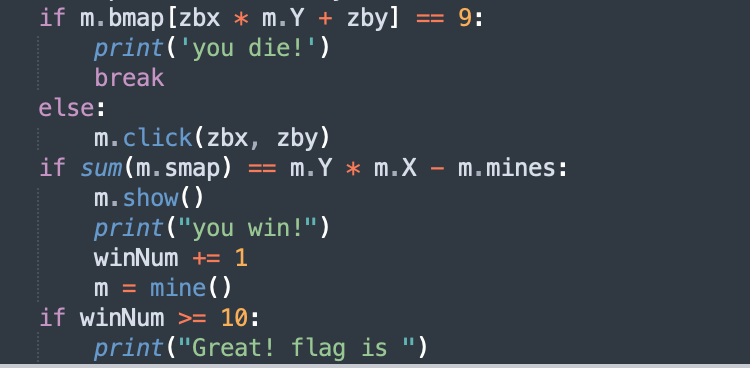

2、扫雷(misc)

一个python扫雷,16x30,99个雷的困难模式,通关10把之后给flag

思路就是找个现成的扫雷算法,让机器帮你扫10轮通关拿flag,这个我没实现,思路应该是没问题的。

3、base62(misc)

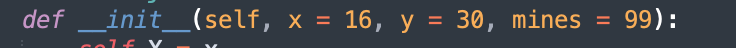

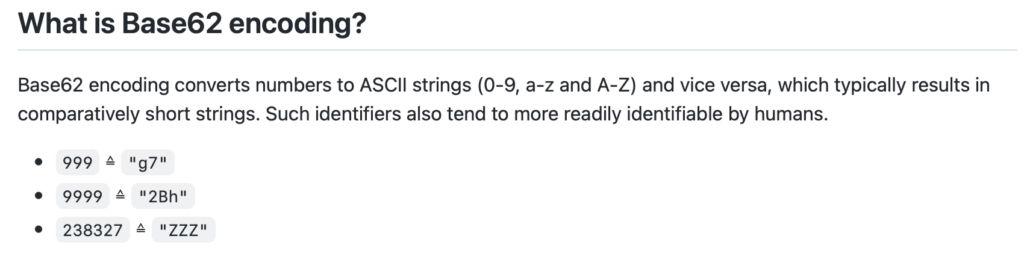

表 9876543210qwertyuiopasdfghjklzxcvbnmMNBVCXZLKJHGFDSAPOIUYTREWQ

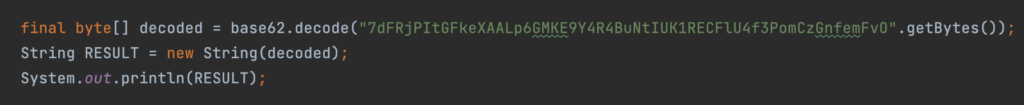

密文 7dFRjPItGFkeXAALp6GMKE9Y4R4BuNtIUK1RECFlU4f3PomCzGnfemFvO

提示 base

开始以为是base64,在线找了自定义字典的base64网站http://web.chacuo.net/netbasex

这个网站非常好用,但是字典密文都输进去,出来结果乱码,仔细数了下,字典是62位,查了下应该是比较少见的base62编码,可惜这个挺好用的网站不支持base62的自定义字典模式

开始在网上找支持自定义字典的base62在线解析网站,找了好多好多,都没有支持自定义字典的(属实fw)

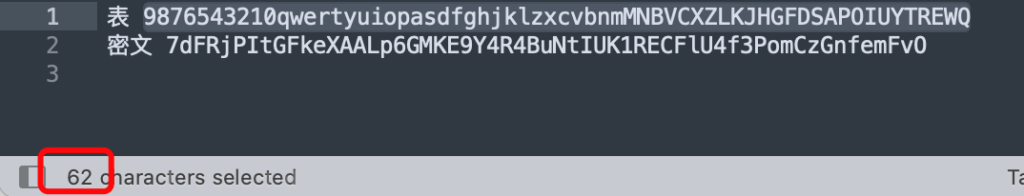

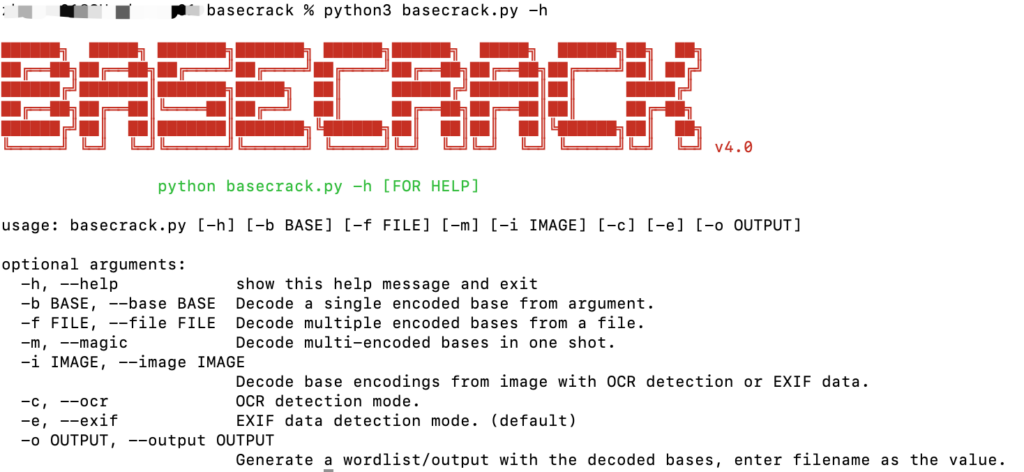

中间想试试ctf神器https://github.com/mufeedvh/basecrack

后来就开始找能自定义字典的base62代码,也找了好多,试了下,很多只能实现整数到结果的编解码???

原来base62比较广泛的用于url短链接编码,几个例子

https://github.com/suminb/base62

https://github.com/base62/base62.js

开始找了个php的代码,字典密文填进去解出来是一串整数,直接把我搞mb了

最后才明白,base62是有int和string两个模式的,常用环境是用的他的int模式,一般string有base64谁用这个base62啊

所以string是base62的一个小众需求。

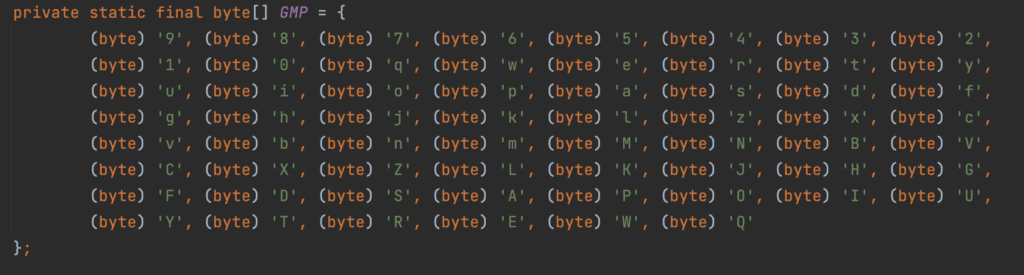

后面找了个java的代码,https://github.com/seruco/base62

不管怎么说,起码这个代码能用,不用他readme里导入库的方式,直接复制代码到自己的空白工程

改默认的码表

输入密文,一把梭

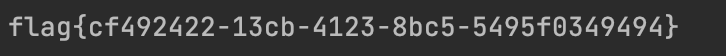

flag就出来了

4、总结

今年的网鼎杯对菜鸡确实不友好,像base62那个题不知道下午几点才放出来的,上午我在肛扫雷搞的心烦意乱,中午吃了饭睡个午觉下午开会,开着开着会发现多了个简单misc,一百多个队解出来了,上手发现实际不难,为啥不能早上一波放出来呢,玄武组都是要上班的崽,谁有空一整天盯着放题呢,总之就是非常生气,哼